Mis últimos artículos se han centrado mucho en certificados SSL, se puede hacer mucho con ellos. La mayoría de las personas no saben que tanto.

Se pueden usar para cifrar VPN, para firmar archivos o para autenticar cosas y de eso trata este articulo.

Autenticación Wifi con certificados firmados y auto firmados

Aquí voy a destrozar el sentimiento de muchos niños que le juegan la hacker por que pueden según ellos “ HACKEAR “ redes wifi

Existen muchas formas de autenticar una red wifi, las mas conocidas son WEP que son las fácilmente hackeables , WPA-Personal que básicamente requieren fuerza bruta, su debilidad recae en que la mayoría de las personas usan una misma clave para contarse al “ RUTEADOR O AP “ y lo único que hay que buscar es una cadena de texto que sirve de clave o simplemente preguntarle a alguien por la clave y alguien te la dará

Si se es una empresa o un hotel esto es ridículo, se le tiene que entregar a cada persona la clave wifi, al final del día todo el mundo se la sabe,

Una opción de autenticación menos usada por que es un poco mas complicada de hacer es WPA – Enterprise, a diferencia de WPA – PERSONAL la enterprise esta pensada para eso para empresas, el nivel de seguridad sube y se considera inhackeable, salvo haya un hombre en el medio, pero si hay un MITM significa que ya fue hackeado y no tiene ningún sentido hackear lo que esta hackeado.

¿ Como funciona ?

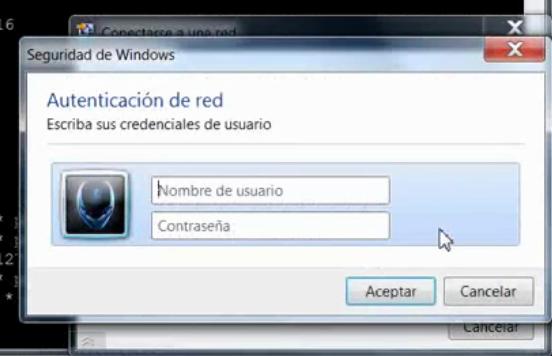

El router o AP se conectan a un servidor de autenticación llamado RADIUS , este hace una conexión con el cliente sea Windows, Linux, MacOS, cualquier otro OS como lo haría el navegador cuando se conecta por HTTPS, una vez establecido el túnel cifrado le pide no uno si no dos datos mas un usuario y una contraseña, si el usuario escribe correctamente sus credenciales de acceso, el RADIUS le indica al AP que debe permitir la conexión de lo contrario lo desconecta. Cada usuario debe tener su propio usuario y contraseña de esta forma ya no debe compartir sus claves y si lo hiciera como es un servidor de autenticación lleva un registro de quien, en que ip, cuando y cuanto duro la conexiones pudiendo penalizar al que entrego su contraseña a un desconocido.

Intentar adivinar una sola clave WPA por fuerza bruta es un problema, pero intentar adivinar a un usuario especifico y después su contraseña por WPA-ENTERPRISE se vuelve inviable.

Quieres dejar en ridículo a los lamersitos, sube a WPA-ENTERPRISE y la mayoría no sabrá ni siquiera entender que fue lo que sucedió, ya que el AP o ROUTER no se comporta como ellos esperan que lo haga y lo que entiendan la situación sabrán que es un despropósito intentarlo.

El siguiente video muestra de forma practica la situación:

Eso se asemejaría a un portal cautivo, pero con una seguridad más fuerte, no?

No, puede usarse para el mismo fin, sin embargo no tiene nada que ver con el portal cautivo. Si es mas seguro que uno portal cautivo

Es un metodo muy seguro, recuerdo hace unos 5 ó 6 años atras este mismo se usaba para Halliburton acompañado del protocolo LEAP, cuando se le pedia al usuario autenticarse antes de llegar el logon era algo asi DOMINIO\USUARIO y CONTRASEÑA, todo esta infraestructura bajo CISCO.