Manual de configuración de WPA2+Enterprise para iniciar el año.

¿ Usos de WPA2 + Enterprise ?

Cuando invitamos amigos a nuestra casa es común que nos pidan la contraseña para conectarnos a internet, la mayoría de las conexiones a internet en casa ( domesticas ) son un simple password por lo que cuando se lo hemos dado a una persona tenemos que confiar que esta persona no va a dársela a otras mas como el vecino o a la vecina que le hable mas bonito, en un descuido toda la colonia podría tener nuestra clave WI-FI.

Sucede lo mismo en las oficinas, cuando llega un visitante suelen pedir internet para bajar documentos de sus nubes privadas y si es una clave entonces ya le hemos abierto las puertas a intrusiones de compañías rivales.

En ambos casos solo basta con que una persona mal intencionada este al alcance de la señal WIFI para poderse conectar sabiendo la clave de acceso, la cual una vez confiada en alguna persona es muy fácil de divulgar. Un simple me permites la clave para enviar un correo es toda la ingeniería social que se necesita para que el que sabe la clave la entregue incluso sin preguntarle al dueño del acceso Access point.

Desventaja de tener solo una clave de acceso

Al ser solo una clave además de lo ya escrito en los párrafos anteriores, al ser una única clave de igual forma pudiera ser vulnerable a ataques de diccionario, donde el que intenta entrar a la red simplemente pasa un diccionario y podría lograr adivinar la contraseña lo cual es un problema incluso si nadie le da la contraseña tiene la oportunidad de adivinarla.

Ventajas de tener WPA2 + Enterprise

Se puede tener un usuario y contraseña para cada persona que vaya a conectar al Access Point , La conexión puede ser auditada en que IP fue asignada, La conexión puede ser tarificada en cuanto tiempo duro la conexión, ETC.

Requerimientos

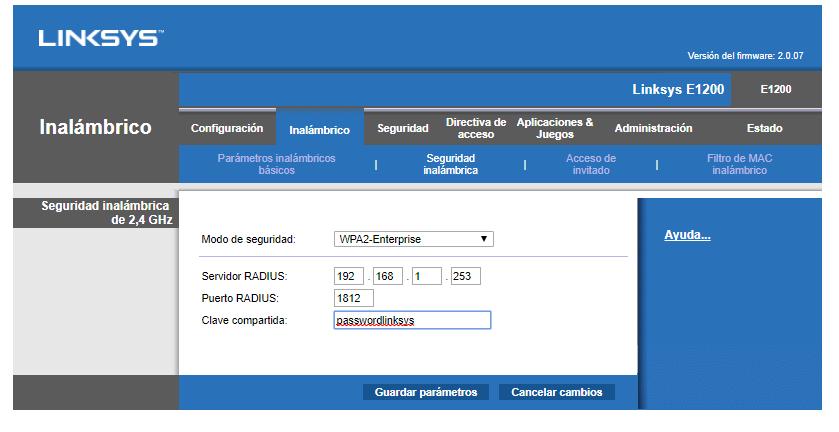

Free Radius en CentOS 7, un Access Point con la IP 192.168.1.1 en este ejemplo es un Linksys, GNU/Linux CentOS 7 con la IP 192.168.1.253

Instalar Free Radius desde los repositorios

1 yum install freeradius

los archivos de configuracion de Radius estan en /etc/raddb/

2 Archivo users

cada usuario es una línea como la siguiente, Cada usuario es una cuenta que puede acceder por algún cliente.

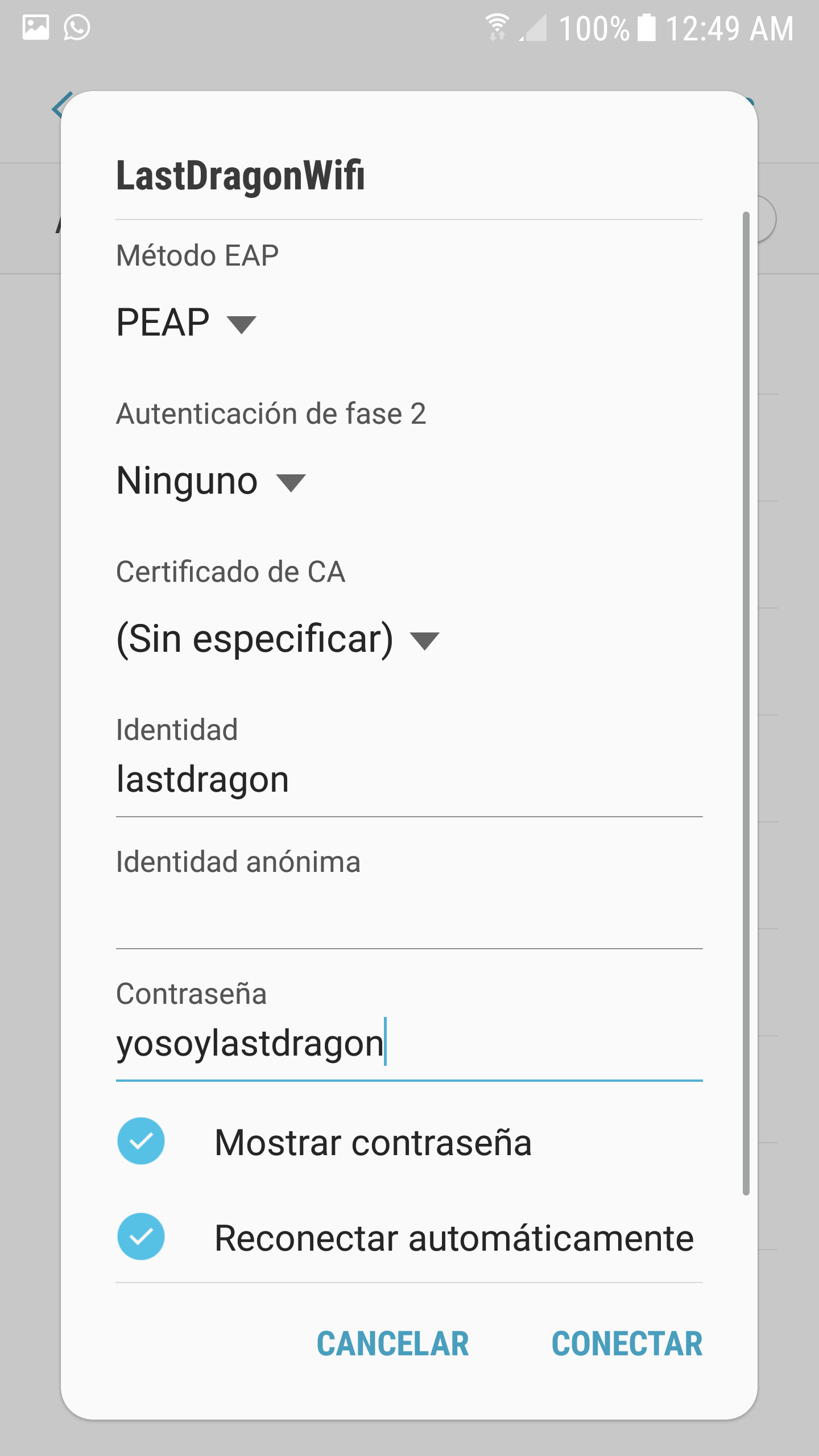

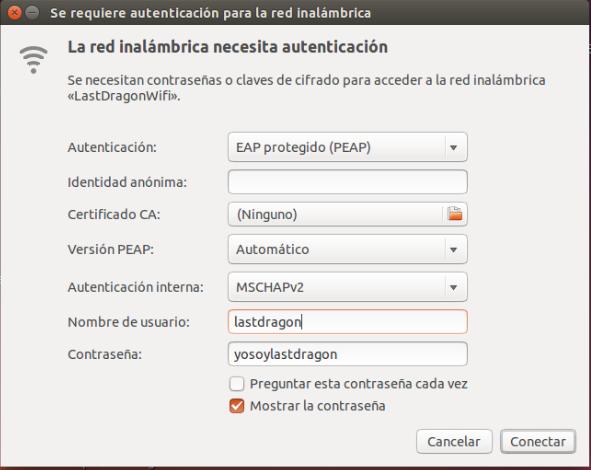

lastdragon Cleartext-Password := "yosoylastdragon"

3 archivo clients.conf , Cada Access Point se considera un cliente de Radius

client 192.168.1.1 {

secret = passwordlinksys

shortname = linksyssala

}

La cerpeta certs contiene certificados que vienen por default, para generar propios ejecutar

rm -f *.pem *.der *.csr *.crt *.key *.p12 serial* index.txt*

Esto borra los certificados default pero conserva los script para generar nuevos si es que se desean usar o se pueden hacer manualmente con el openssl creando una CA ROOT y un Cert Server firmado por CA ROOT

el CA debe estar en

/etc/raddb/certs/ca.pem

El cert server debe estar en

/etc/raddb/certs/server.pem

la llave privada debe adjuntarse en server.pem

Los certificados para clientes son obligatorios en EAP-TLS pero opcionales en EAP-TTLS

and PEAP

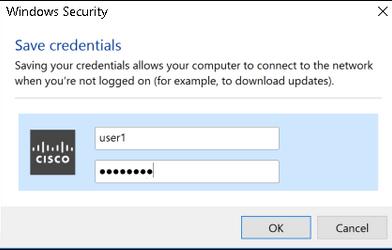

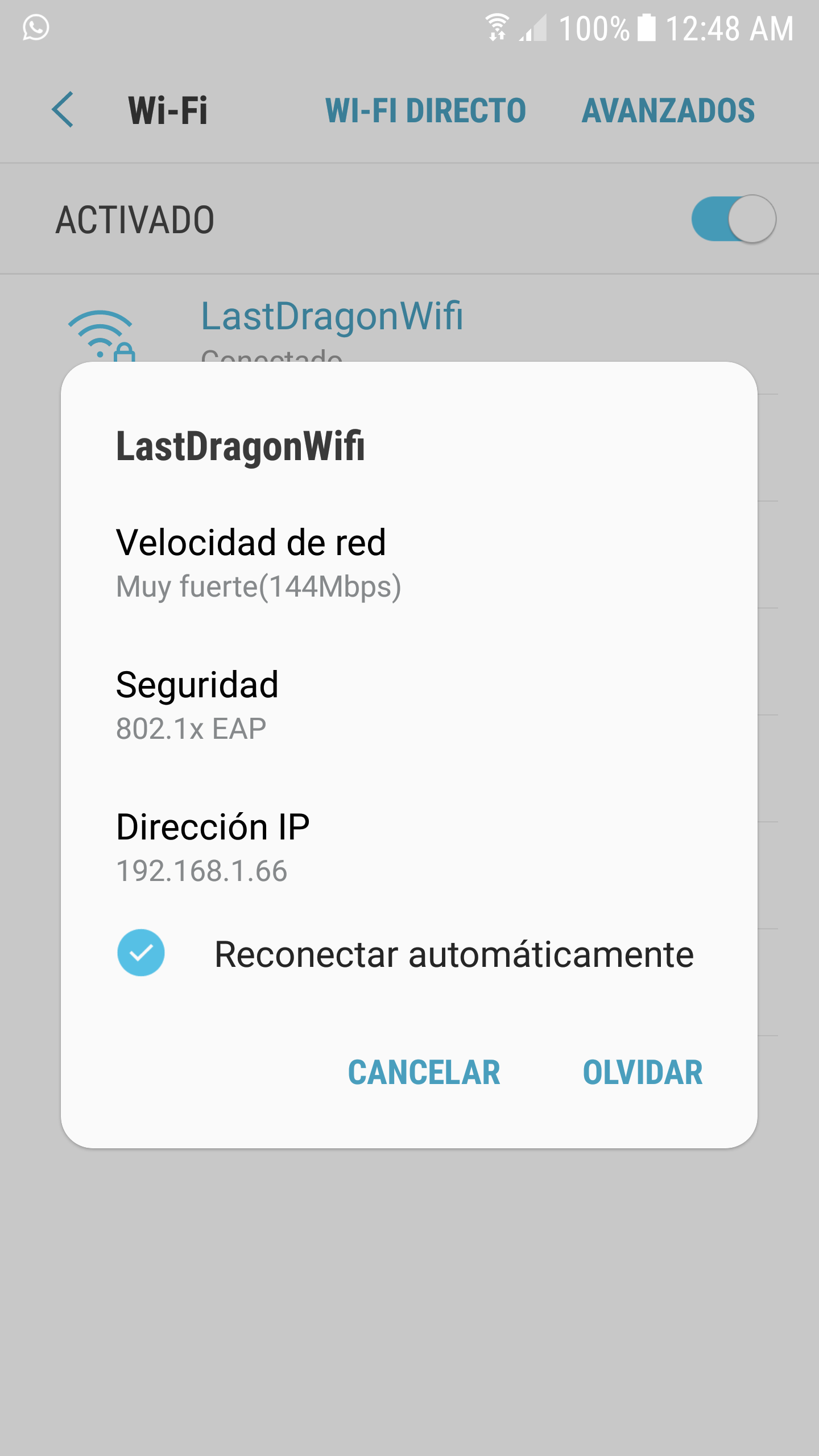

Imágenes de como se ve una autenticación via WPA2 + Enterprise en un Android, En un GNU/Linux Ubuntu y la configuración del Linksys para ser cliente de Radius.

Interesante!!. Tengo poco de estar leyendo tu blog, pero está genial men….. Saludos

Gracias, espero que encuentres información útil para ti. Saludos

Interesante amigo, tengo poco de leer tu página.

Oye quisiers conocer tu opinión a cerca de algunos software y hardware.

Estoy buscando una forma económica de hacer mi propio estándar de redes.

Pero estoy buscando 1. Hardware económico, antes usaba solo ddwrt, pero ahora he tenido necesidad de mas cosas y estoy usando mikrotik pues me es mas barato que Cisco y pretendo usar pfsense. El asunto es que quiero hacer un pequeño rack de 48 puertos. Con un pequeño servidor virtual proxmox. Y eso llevarlo en la cajuela para hacer demostración de un sistema de red administrado con vlan, su asterisk, y si puedo hasta con un zoneminder.

Me gustaría conocer tu opinión de pfsense y otros firewall con respecto de calidad y precio, saludos.