Últimamente he escuchado casos de conocidos que han pedido mas que sus laptos, a uno le dieron un cristalazo y robaron su laptop a otro le robaron su desktop de la oficina y esto no seria mas que la perdida física del equipo, si no fuera por que en los discos duros de estos equipos iban archivos personales, datos financieros y uno que otro secreto de compañía.

Este artículo es de principal interés mas no limitativo a quienes usamos laptops y tenemos en ellas nuestra información privilegiada.

Este artículo es para enseñar a configurar de forma simple y sencilla una partición encriptada con GNU/Linux, para que en el caso de perdida del equipo, no estén paranoicos, pensando si no acaban de vaciar sus cuentas bancarias.

Para realizar este articulo usare el comando cryptsetup, que viene disponible en algunas de las distribuciones mas usadas, si no, pues se puede descargar de su sitio.

http://luks.endorphin.org/

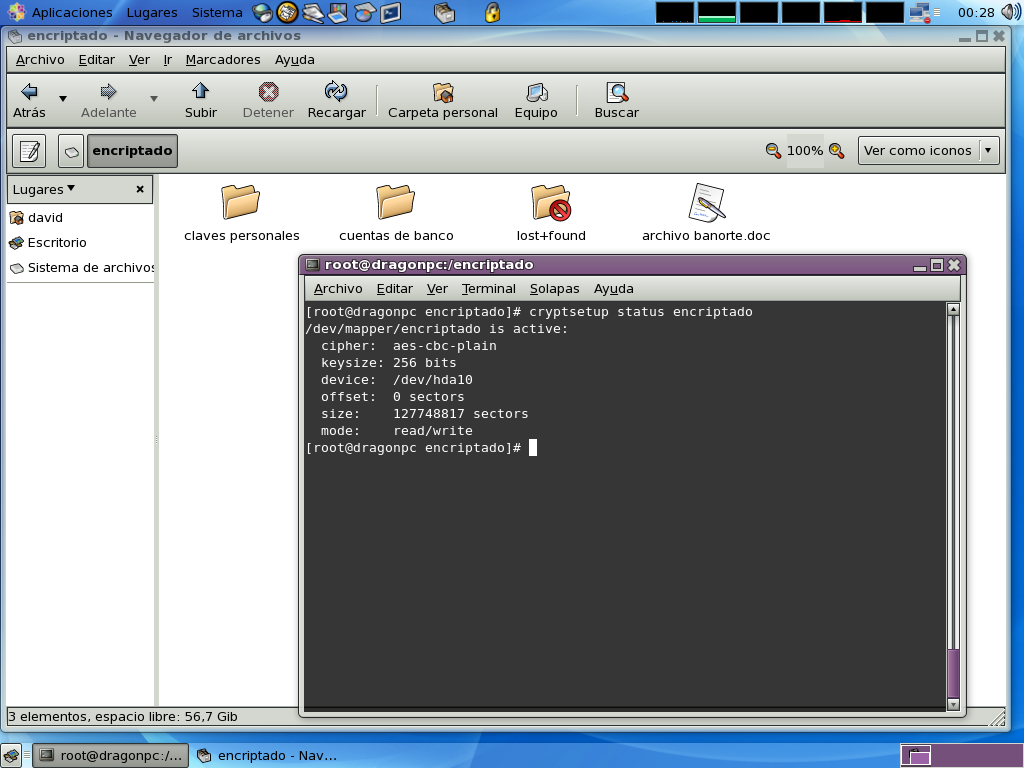

cryptsetup funciona en forma de capa de abstracción, esto significa que el kernel escribe en un dispositivo virtual y este dispositivo virtual es quien escribe al disco duro pero ya con los datos encriptados, lo mismo al leer, nuestro programa lee los archivos en el dispositivo virtual y este su vez extrae los datos encriptados del disco duro físico, esto significa que no debemos manipular el disco duro directamente, sino atraves del disco duro virtual.

Lo primero es tener una partición disponible, en mi disco duro es la partición 10

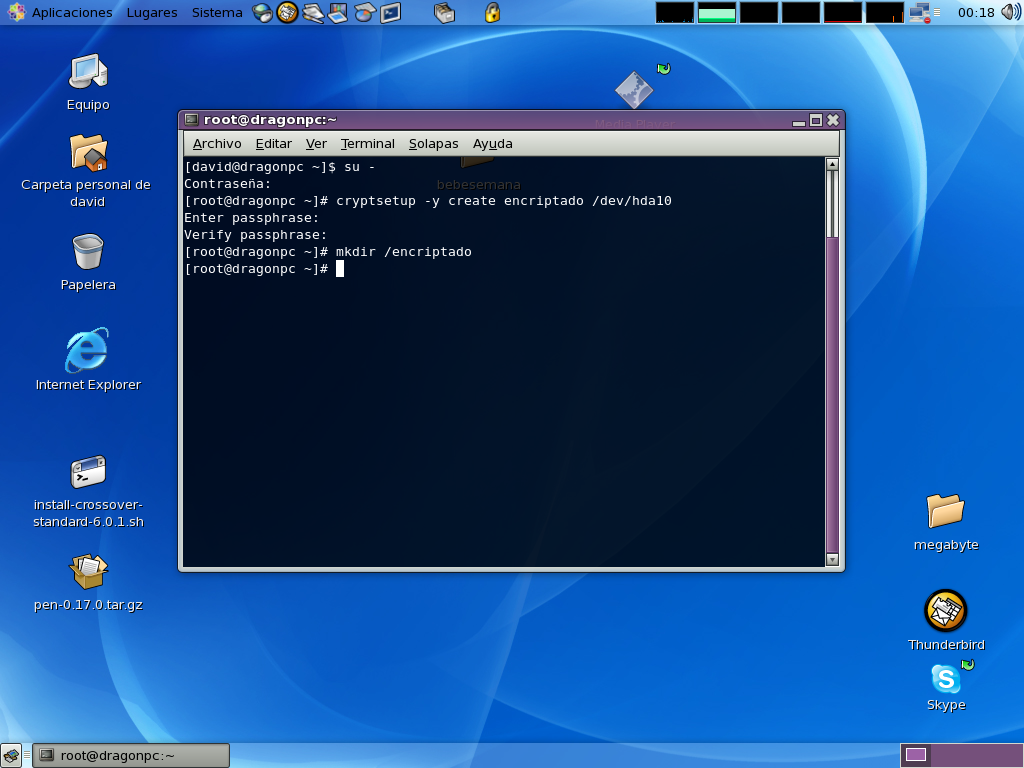

1 Se crea el dispositivo virtual y se asigna a la partición del disco fisico

cryptsetup –y hda10 /dev/hda10

El –y es para que solicite la clave con la que los datos serán encriptados hda10 es el nombre del disco virtual le llame hda10 para relacionarlo fácilmente con la partición que esta ligada que es la del tercer parámetro /dev/hda10, también pude usar algun nombre diferente, como encriptado en lugar de hda10 es. Cuestión de gustos.

2 en /dev/mapper se crea la entrada hda10 que es la partición virtual y como tal podemos tratarlo como una partición real, formateándola con el sistema de archivos que mas nos acomode, como ext2, ext3 y ahora el ext4 y por que no, podría ser ReiserFS o JFS el sistema de archivos que le guste mas.

mkfs.ext3 /dev/mapper/hda10

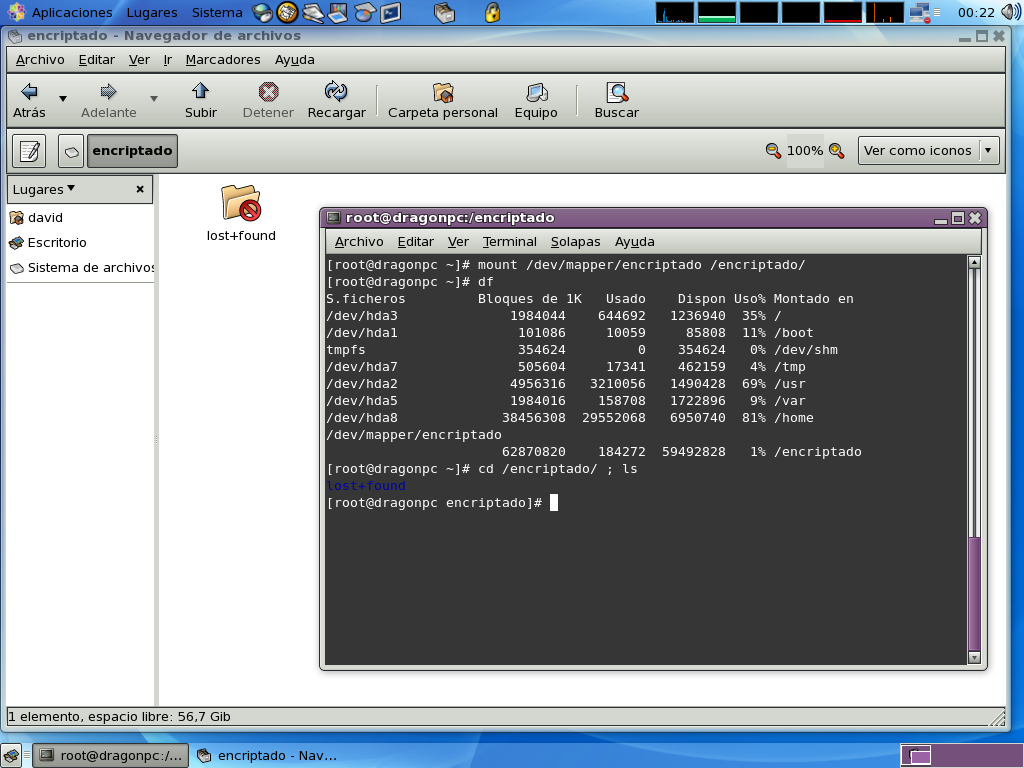

3 una vez formateada la partición virtual , la podemos montar igual que cualquier partición física real.

mount /dev/mapper/hda10 /misarchivos

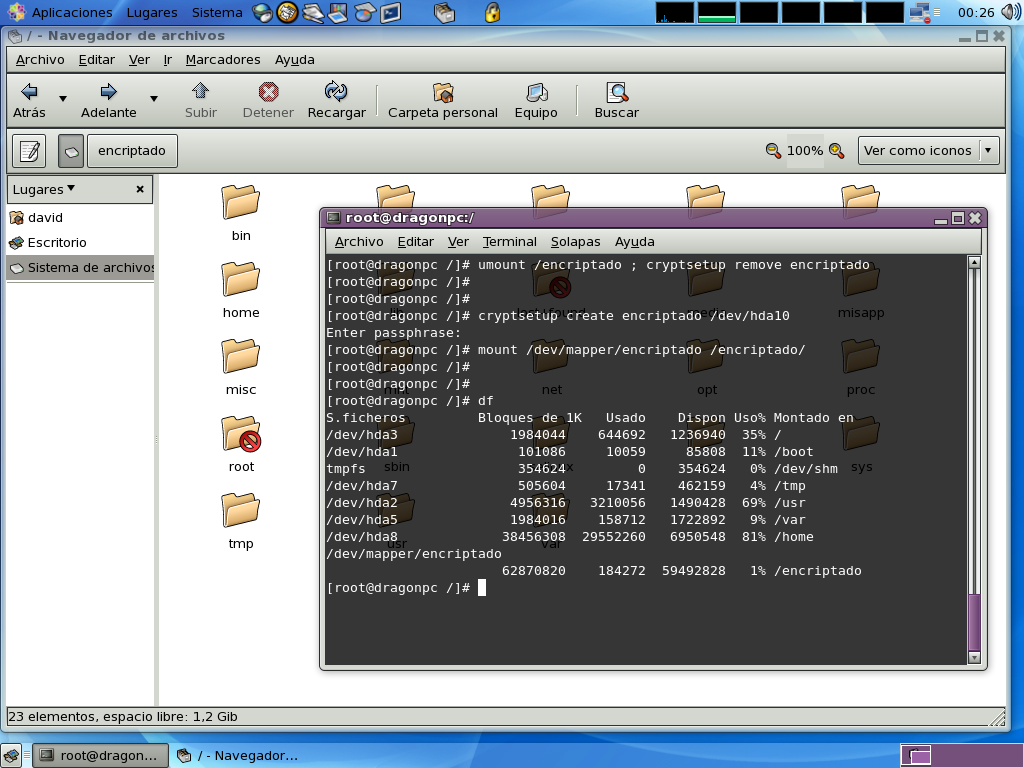

4 Desmontarla, se demonta igual que cualquier otra partición, usamos umount /dev/mapper/hda10 y para desvincular el dispositivo virtual del real se usa

cryptsetup remove hda10

5 para volver a vincular la partición virtual a la real se hace como la primera vez, pero ya no se usa el parámetro –y este parámetro asigna la clave la primera vez, sin embargo la clave ya debería estar asignada, asi que solo la preguntara, si esta es correcta los datos podrán desencriptarse correctamente, de lo contrario el kernel no podrá desencriptar correctamente

cryptsetup create hda10 /dev/hda10

Unas imágenes, al respecto.

Ver imagenes mas grandes